.

Microsoft i sieć społecznościowa – po co mu So.cl?

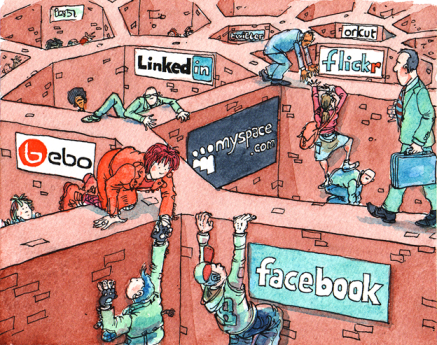

XXI wiek, era Internetu i facebook’a – czas, kiedy ludzie żyją w wirtualnym świecie. Istnieją, bowiem takie cuda jak serwisy społecznościowe. Do jednego z nich możemy zaliczyć wspomnianego wcześniej facebook’a, ale nie należy zapominać o innych, takich jak nasza klasa, Twitter, LinkedIn czy Socl.

Po pierwsze należałoby zdefiniować serwis społecznościowy. Według Wikipedii jest to: „serwis internetowy, który istnieje w oparciu o zgromadzoną wokół niego społeczność. Tworzy tak zwane Media społecznościowe (ang. social media)„.

Socl jest projektem.., a właściwie najnowszym dzieckiem.. Microsoftu. Projekt tego serwisu społecznościowego został już dawno wspomniany przez Microsoft, jednak tak szybko jak ta myśl powstała, tak szybko też legła w gruzach. Stwierdzono, bowiem że nie ma co tym sobie głowy zawracać.

Kto pierwszy i jak się na to wszystko zapatruje? Socl został przetestowany przez studentów University of Washington, których zadaniem było zapoznanie się z tym portalem społecznościowym. Mieli oni wyrazić swoją opinię za pomocą ankiet i wypowiedzi. Studenci, bowiem znają się najlepiej, ponieważ są oni najczęstszymi użytkownikami różnorakich portali społecznościowych.

Do połowy grudnia 2011 roku nagle Microsoft wypuścił na rynek swój produkt Soch, który był jego nienarodzonym dzieckiem przez wiele lat. Główną częścią tego będzie stanowił Bing. Z serwisu można korzystać po załogowaniu się na konto Facebook’a, jednak, aby korzystać z niego troszkę trzeba się naczekać, ze względu na potrzebne zaproszenie.

Czym dokładnie jest Socl? Aby dostać się na stronę tego eksperymentalnego projektu firmy Microsoft należy użyć adresu http://www.so.cl. Głównym celem tego projektu jest badanie możliwości wyszukiwania społeczności na portalach do tego służących. Jak to wygląda w praktyce? Wpicujemy w Bingu to, czego szukamy następnie dodajemy do wiadomości, musimy ustawić Tagi a następnie opublikować. Czyli tak naprawdę nic innego jak Gogle+, z tym, że wyniki wyszukiwania są od razu dostępne w serwisie. Mamy też możliwość tak popularnego w ostatnich czasach komentowania wpisów innych osób i „lików”, czyli „lubienia” postów.

Jedną z ciekawostek, którą wyróżnia się Socl od facebook’a czy Gogle+ jest umożliwienie użytkownikowi utworzenia „video party” – listy filmów, którymi chcemy się podzielić z innymi użytkownikami Socl. Podczas tego „party”, dodajemy filmy do kolejki, decydujemy o tym, w jakiej kolejności będą one odtwarzane jak również mamy możliwość debaty z innymi uczestnikami. Kiedy jednak opuścimy „pokój” filmy nadal są odtwarzane, ale w mniejszym formacje, który znajduje się w kolumnie z prawej strony.

Czy to coś całkiem nowego czy kolejny duplikat? Nie da się nie zauważyć, że Socl nie jest całkiem nowym pomysłem a dzieckiem Microsoft’u czerpiącym ze starszych serwisów społecznościowych. Tym co jest głównym punktem serwisu to Feed – czyli czytnik kanałów, gdzie pojawiają się wiadomości publikowane jako posty przez innych użytkowników. Dzięki temu, że mamy możliwość dowolnego filtrowania widzimy wszystkie posty naszych znajomych, nasze rozmowy z innymi i nasze wszystkie wpisy, jakie zamieszczamy na portalu.

Poza możliwością lubienia postów i ich komentowania przydatne jest również tagowanie. Co to oznacza? Tagowanie to nic innego jak oznaczanie i umieszczanie wartości do bloków danych. Każdy z postów możemy dowolnie otagować naszymi własnymi oznaczeniami, co pozwoli nam później w szybszym tempie znaleźć poszukiwaną przez nas informację. Gdy ktoś inny stworzy tag taki sam jak nasz zobaczymy posty dopasowane do niego.

Najważniejszym i nieodłącznym elementem portali społecznościowych jest lista znajomych. W przypadku Socl jest ona odrobinkę skomplikowana. Podobnie jak w innych portalach społecznościowych Socl nie zaskakuje nas powiadomieniami o zdarzeniach czy możliwość przeglądania listy znajomych, również możemy zauważyć aktualizacje wpisów znajomych.

Co jest zatem takiego całkiem innego? Czy jesteśmy w stanie znaleźć coś szczególnie wyróżniającego Socl od Facebook’a czy Gogle+? Wcześniej wspomniałem już o wyszukiwarce Bing, która jest właśnie tym wyróżnieniem. Jest ona niesamowicie szybka a wyniki naszego wyszukiwania są zadziwiająco zadowalające. Nie są to wyniki miejscowe, ale globalne lub skierowanego na Stany Zjednoczone, jeśli chodzi natomiast o nasze, krajowe hasła, to wyniki dają rezultaty w miarę zadowalające, ale nie tak duże jak w przypadku Stanów Zjednoczonych.

Kto pierwszy i jak się na to wszystko zapatruje? Socl został przetestowany przez studentów University of Washington, których zadaniem było zapoznanie się z tym portalem społecznościowym. Mieli oni wyrazić swoją opinię za pomocą ankiet i wypowiedzi. Studenci bowim znają się najlepiej, ponieważ są oni najczęstszymi użytkownikami różnorakich portali społecznościowych.

Czy czymś jeszcze jest nas w stanie zaskoczyć nowy portal? Otóż tak! Możemy pobrać kod HTML dla wszystkich postów, jakie się pojawiają a następnie mamy możliwość umieszczenia ich na dowolnej stronie, można je tagować, komentować – czyli wszystko to, co możemy z nim robić w serwisie.

Co jak już się nam znudzi? Mamy możliwość usunięcia każdego kolejnego, pojedynczego elementu począwszy od danych poprzez posty aż w końcy do usunięcia całego naszego profilu. Jednak zawsze pozostanie po nas znak, że byliśmy użytkownikami tego portalu społecznościowego. Aby dowiedzieć się więcej na temat poufności naszych danych należy zapoznać się z polityką prywatności zamieszczoną pod adresem: http://www.so.cl/app/privacy.

Podsumowując i oceniając portal społecznościowy Socl, mogę stwierdzić, że ma on zarówno plusy jak i minusy. Do tej pierwszej kategorii możemy zaliczyć to, że łączy on w sobie społeczeństwo i możliwość wyszukiwania i dzielenia się ciekawymi stronami, gdy studenci pracują w grupach, lub potrzebują wymienić się informacjami, pozwala na montaż treści i informacji internetowych, zapewnia bogate udostępnianie multimediów i możliwość udzielania się poprzez strony wideo.

Minusem największym natomiast jest postępująca technika. Dlaczego? Nie zgodzę się z twierdzeniem, że pozytywną funkcją Socl, jest „umawianie się”, by wspólnie obejrzeć jakiś film a następnie jego komentowanie. Nie jest to spotkanie „twarzą w twarz” z innym człowiekiem, co pozwala zintegrować społeczeństwo i uczyć umiejętności poprawnej wymiany zdań między ludźmi. Jak już wspomniałem na początku, wiek XXI jest takim okresem w życiu naszego społeczeństwa, gdy zaczynamy zamykać się w naszym „wirtualnym świecie”. Promowane powinno być nie coraz częstsze korzystanie z internetu i komputera w czasie wolnym, ale położenie większego nacisku na spotkania z ludźmi i rekreację ruchową. Poprzez takie programy i takie możliwości mogą zacząć się problemy i choroby społeczne. Ludziom zacznie brakować słońca, zaczną pojawiać się różnego typu dewiacje w społeczeństwie, choroby, uzależnienia. Bo tak naprawdę po co iść do baru na „browara” i obejrzenie meczu jak można zrobić to z kumplem umawiając się przed komputerem na określoną godzinę, po co iść na urodziny do kolegi czy koleżanki skoro można wznieść toast przez Internet. Czy nie uważacie, że to już troszeczkę przesada? Nie zapominajmy, wszystko jest dobre i zdrowe, ale z umiarem. Są pewne granice, których nie należy przekraczać, gdyż może się to tragicznie skończyć.

Porównując Socl do Facebook’a lub Gogle+ można zauważyć, że jest on bardzo zbliżony do Gogle+ zarówno wyglądem jak i funkcjonalnością. Jednak nie należy zapominać, że żeby załogować się na Socl niezbędne jest korzystanie z Facebook’a. Nie masz Facebook’a Socl dla Ciebie nie ma prawa bytu 😉

Szanse na powodzenie Socl? Hm… Ciężko to ocenić, gdyż jest on zależny od Facebook’a co może zniechęcić niektórych potencjalnych użytkowników Socl. Najważniejszą przeszkodą według mnie jest „czekanie w kolejce” na użytkowanie Socl, co w ogóle chyba jest jakąś parodią. Przypominam, że jest to portal społecznościowy i powinien być dostępny dla wszystkich a nie tylko dla „VIP’ów”, bo tak możemy określić się, gdy zostaniemy przyjęci do społeczności Socl po „staniu w kolejce” niczym za chlebem na kartki.

Czytaj dalej

People Search Engines, czyli tropienie w sieci

Umiejętnie wykorzystując dostępne wyszukiwarki, możemy znaleźć w internecie mnóstwo informacji o nas samych czy też o interesujących nas osobach. W zadaniu tym mają nam pomóc wyspecjalizowane wyszukiwarki osób PSE (People Search Engines), które zawężają swoje pole działania do miejsc, mogących powiedzieć nam coś o życiu, zainteresowaniach i powiązaniach danej osoby. Wyszukiwarki typu PSE są używane nie tylko, aby dostarczać nam informacji o znajomych, czy nowo poznanych osobach. Coraz częściej wykorzystują je na przykład specjaliści do spraw rekrutacji, aby dowiedzieć się czegoś na temat kandydatów do pracy. Wszystko, co napiszemy w internecie, zostaje w sieci na bardzo długo. Korzystając z naszych podstawowych danych osobowych można dowiedzieć się czasami naprawdę bardzo wiele. Oczywiście wszystko zależy od tego w jaki sposób i w jakiej ilości dzielimy się naszą prywatnością w sieci. Nasze szalone zdjęcia z imprez, udostępnione na portalach społecznościowych czy napisane w chwili złości posty na forach internetowych, mogą przekreślić nasze szanse na zdobycie wymarzonej posady. Czasami wystarczy znajomość naszej nazwy użytkownika czy adresu e-mail, aby znaleźć w sieci wiele rzeczy na nasz temat, z których nie zawsze jesteśmy dumni. Wystarczy do tego jedynie znajomość kilku serwisów internetowych i umiejętne korzystanie z dostępnych wyszukiwarek.

Portale społecznościowe i strony internetowe, na których zakładamy swoje konta, wymagają od nas podania danych osobowych. Największy serwis społecznościowy, jakim jest Facebook, skupiał w połowie roku 2011 700 milionów użytkowników, a liczba ta nadal wzrasta. Każde z kont zawiera liczne informacje o właścicielu. Część z nich, bardzo dba o pielęgnowanie swojego profilu. W przypadku, zarówno popularnego na całym świecie Facebooka jak i w Polsce – portalu Nasza Klasa, konto internetowe powinno zawierać prawdziwe dane. Wielu użytkowników do wglądu publicznego udostępnia dane, takie jak: prywatny adres domowy, numer telefonu komórkowego, itp. W przypadku źle skonfigurowanego konta, o niskim stopniu ochrony prywatności, zaproszeniu przypadkowych osób do grona znajomych, czy wskutek ataku hakerów może pojawić się problem „wycieku” danych, które w zamyśle miały być danymi poufnymi. Przykładem może być popularna ostatnio na Facebooku aplikacja, której założeniem jest przypominanie użytkownikowi o urodzinach znajomych. Jak się okazało, ten niepozorny program ma znikomą użyteczność, a w rzeczywistości służy do zbierania ogromnej ilości danych o użytkownikach sieci – od adresów e-mail poprzez informacje o jego znajomych, informacje o konfiguracji komputera aż po listę stron internetowych, które odwiedzili oraz czasie na nich spędzonym.

Znając chociażby nazwę użytkownika, której używa interesująca nas osoba, możemy przystąpić do poszukiwań. Możemy tego dokonać, wykorzystując najpopularniejszą wyszukiwarkę Google. Dzięki temu uzyskujemy adresy stron, na których poszukiwana nazwa się pojawia. Przeglądamy strony, które według naszej wiedzy mogą wiązać się z daną osobą, szukając innych danych (adresu e-mail, imienia, nazwiska, nazwy lub numeru użytkownika komunikatora). Wyszukiwarka Google od jakiegoś czasu umożliwia nam szukanie zdjęć podobnych. Wystarczy przeciągnąć zdjęcie, do którego chcemy znaleźć podobny obraz, w pole wyszukiwania i otrzymujemy listę podobnych zdjęć. W danej chwili, algorytm wyszukiwania bazuje głównie na podobieństwie kolorów, ale może z czasem doczekamy się możliwości podobnych do tych, które oglądamy w amerykańskich filmach akcji, gdy FBI szuka w bazie danych osób na podstawie jednego zdjęcia. Kolejnym sposobem uzyskania informacji o interesującym nas użytkowniku sieci jest sprawdzenie danych wprowadzonych przez osobę w komunikatorach do katalogu publicznego – często już dawno zapomnianym. Wszystkie te czynności możemy przyspieszyć i zautomatyzować korzystając właśnie z wyszukiwarek People Search Engines przeznaczonych do tego celu. Spójrzmy na niektóre serwisy do szukania informacji o ludziach. Być może sprawdzając za ich pomocą samych siebie (podając imię i nazwisko, adres e-mail lub używaną przez nas nazwę użytkownika dowolnego serwisu) będziemy mocno zaskoczeni…

W pole formularza wpisujemy imię i nazwisko poszukiwanej osoby. Możemy również wybrać kraj, z którego pochodzi osoba. Dla USA możemy dodatkowo podać kod pocztowy, aby zawęzić poszukiwania do niewielkiego obszaru. Serwis prezentuje wyniki po wcześniejszym przeszukaniu zasobów takich stron, jak: Google, Bing, Facebook, GoldenLine, Wikipedia, Myspace, YouTube, Twitter i wielu innych. Dzięki temu nie musimy każdej z nich przeszukiwać osobno lub porządkować chaotycznych wyników dostarczonych przez standardowe wyszukiwarki. Mamy też dostęp do chmury tagów związanych z wybraną osobą.

Podobne efekty jak w wypadku 123people.com osiągniemy przy użyciu polskiego serwisu wyczajka.com. Przeszukuje on dodatkowo kilka polskich stron, których nie obejmuje poprzednia wyszukiwarka (na przykład nk.pl, profeo.pl oraz popularne serwisy plotkarskie, m. in. pudelek.pl czy pomponik.pl). Dodatkową funkcjonalnością jest pokazywanie danych kontaktowych. Poza tym serwis pozwala wyszukać również informacje o firmach.

Kolejna wyszukiwarka również przeszukuje zasoby najpopularniejszych serwisów społecznościowych, a także internetowych radiostacji oraz e-sklepów.

Niezastąpioną wyszukiwarką, jeśli chodzi o powiązania biznesowe, może okazać się serwis kto-kogo.pl. Korzysta ona z bazy Krajowego Rejestru Sądowego (KRS) i pozwala na wyszukiwanie powiązań osób z przedsiębiorstwami i innymi osobami. Przy odszukiwaniu właściwej osoby pomocny będzie rok urodzenia prezentowany razem z nazwiskiem w wyniku wyszukiwania. Po wybraniu interesującego nas wyniku uzyskamy informacje o branży, w jakiej działa powiązana firma oraz innych osobach związanych z danym przedsiębiorstwem.

Przez jakiś czas istniała wyszukiwarka przeszukująca katalog publiczny Gadu-Gadu i wyszukująca początkowo po adresach e-mail i ICQ, a później posługująca się imieniem i nazwiskiem, jednak prace nad projektem zostały zawieszone z powodu kosztów związanych z zakupem serwera potrzebnego do obsługi wyszukiwarki.

Do wyboru mamy jeszcze wiele innych wyszukiwarek, m. in.: myonid.pl, spokeo.com, wink.com, isearch.com czy peekyou.com.

Osobiście, testując wyszukiwarki tego typu, udało mi się znaleźć swój profil na popularnym portalu skupionym na rozwój kariery i życia zawodowego oraz kilka wydarzeń, w których brałem udział. Efekt działania wyszukiwarek PSE przetestowała również medialna osoba – dziennikarka pisząca artykuł o podobenej tematyce do gazety PC WORLD. Bez trudu na podstawie własnego nazwiska odnalazła swój służbowy numer telefonu oraz adres e-mail. Wyszukiwarka odnalazła jej komentarz pod przepisem na ciasto na pewnym amerykańskim blogu kulinarnym, a jej zdjęcie wylądowało w czyimś albumie na Flickrze. Wyszukiwarka dotarła nawet do wpisu na forum Slow Food, do którego dostęp jest – przynajmniej tak jej się wydawało – chroniony hasłem. Po podaniu sieciowego pseudonimu dotarła do kolejnej, ciekawej porcji informacji na jej temat, m.in. do profilu na Last.fm z listą ostatnio słuchanych utworów, recenzji książek kupionych w Empik.com oraz ocen odwiedzonych restauracji, jakie zamieściła na portalu Gastronauci.pl.

Krzysztof Klimek (84820)

Źródła:

Przegląd narzędzi do OWL

OWL (Web Ontology Language) jest językiem, który swoją składnię opiera na XML. Semantyka natomiast jest zbudowana na logice opisowej. OWL jest rozszerzeniem RDF (Resource Describtion Framework), lecz jest od niego bardziej rozbudowany, ma większy słownik i silniejszą składnię. Język ten ma na celu przetwarzanie danych w sieci WWW. Głównym jego zadaniem jest opisywanie danych w postaci ontologii i budowanie sieci semantycznej.

Można wyróżnić trzy odmiany języka OWL:

-

OWL Lite

-

OWL DL

-

OWL Full

W ciągu całego czasu istnienia OWL stworzono kilka narzędzi mających na celu edycję, wizualizację i walidację struktury i semantyki.

Protégé-OWL

Edytor ten jest rozszerzeniem platformy Protégé wspierającym OWL. Narzędzie to umożliwia odczyt oraz tworzenie nowych ontologii OWL i RDF. Interfejs programu pozwala na graficzną edycję i wizualizację klas, właściwości oraz reguł SWRL. Kolejną ważną funkcjonalnością aplikacji jest opcja definiowania charakterystyk klas logicznych jako wyrażenia OWL. Ponadto Protégé pozwala na edycję pojedynczych wyrażeń OWL w semantycznej sieci znaczników. Protégé posiada architekturą która sprawia że jest bardzo łatwy w konfiguracji oraz jako narzędzie pozwalające rozszerzać swoje możliwości dzięki pluginom, z których każdy pojawia się jako osobna zakładka. Warto również wspomnień że aplikacja jest na licencji open-source i posiada API napisane w języku Java. To API zostało zaprojektowane w dwóch celach. Po pierwsze dla rozwoju komponentów, które mogą być uruchamiane wewnątrz środowiska Protégé-OWL, a po drugie do utworzenia osobnych aplikacji Swing, serwletów czy pluginów Eclipse. API Protégé pozwala między innymi na pracę z zaawansowanymi modelami OWL, operowanie na przestrzeniach nazw czy tworzenie nazwanych klas. Umożliwia to rozszerzanie aplikacji o GUI dostosowane do indywidualnych potrzeb użytkownika oraz o dodatkowe usługi Semantic Web.

OWL-S

OWL-S jest edytorem który został zaimplementowany jako plugin Protégé. Narzędzie to posiada trzy główne funkcjonalności: tworzenie, walidację oraz wizualizację. Kreator OWL-S umożliwia tworzenie z szablonu lub przez specjalny wizard nazwny „OwlsWiz”, który akceptuje na wejściu pliki WSDL. Sercem OwlsWiz jest „Visual Composer”. Narzędzie to jest wykorzystywane w procesie budowy ontologii z atomowych procesów metodą Drag-and-drop. Do rysunku używa się standardowych diagramów UML. Taki sposób budowania diagramu pozwala na stworzenie przepływu używanego przez wiele cech potrzebnych przy budowaniu Web Service takich jak: przepływ danych, decyzji oraz współbieżność. Edytor wizualny jest nadal rozwijany i będzie rozszerzany w przyszłości o nowe funkcje, które będą wspierać konstruowaniu procesu ontologii.

Program jest podzielony na 4 obszary: model procesu, profil, fundamenty i usługa. Model procesu opisuje jak usługa przetwarza swoje zadania. Zawiera informacje na temat wejść, wyjść, bramek oraz rezultatów. Zaznacza on różnicę pomiędzy pojedynczymi i złożonymi procesami. Dla procesów złożonych model ten pokazuje jak zostają one dzielone na pojedyncze komponenty i jak wygląd przepływ sterowania oraz danych między nimi. Pojedyncze procesy są z punktu widzenia projektanta „black boxami”.

Profil dostarcza generalnego opisu Web Service przeznaczonego do publikacji. Zawierają one zarówno właściwości funkcjonalne (wejścia, wyjścia, bramki oraz rezultaty) oraz właściwości niefunkcjonalne takie jak nazwa usługi, opis tekstowy, informacje kontaktowe, kategoria i dodatkowe parametry. Te pierwsze są określane na podstawie modelu procesu, ale nie jest konieczne aby zawierać wszystkie funkcjonalności modelu w profilu. Dla lepszego zrozumienia działania usługi można wykorzystać widok uproszczony.

Fundamenty specyfikują sposób w jaki usługa jest wywoływana przez uszczegółowienie jak poszczególne atomowe procesy w usługe są mapowane na wiadomości protokołu. OWL-S pozwala na definiowanie różnych typów fundamentów.

Usługa łączy pozostałe części razem w jedną część, która może zostać opublikowana i wywołana.

SMORE

SMORE jest narzędziem przeznaczonym do tworzenia sieci semantycznych znaczników, w szczególności OWL, opartych na HTML oraz dokumentach tekstowych. Program dostarcza graficznego interfejsu do tworzenia klas, właściwości i jednostek, oraz umożliwia budowanie połączeń między nimi. Podczas gdy poprzednia wersja aplikacji SMORE była zaprojektowana jako narzędzie do RDF, aktualna jest ściśle stworzona w celu budowania ontologii OWL na podstawie informacji ze stron WWW. SMORE potrafi zaimportować wiele istniejących ontologii do nowo tworzonego projektu.

SMORE posiada intuicyjny mechnizm budowania pojedynczych encji OWL. Wystarczy użyć mechanizmu Drag-and-drop lub podświetlić term i kliknąć prawym przyciskiem myszy aby wywołać menu kontekstowe. Specjalnie dla użytkowników przyzwyczajonych do pracy w formacie trójkowym, nowa wersja aplikacji pozwala również na pracę z encjami i wartościami danych w takim formacie. Edytor jednostek używa domen i zakresów które ograniczają listę dostępnych celów dla każdego obiektu. SMORE posiada również edytor dla wbudowanych typów danych.

Jedną z ważniejszych funkcjonalności SMORE jest przeglądarka ontologii SWOOP. Dostarcza ona łatwy i przejrzysty sposób na odnajdywanie klas i właściwości, posiada również zaimplementowaną opcję wyszukiwania. Jeżeli chodzi o zapobieganie i informowanie o błędach program podświetla niepoprawne trójki w tabeli, zapobiega nakładaniu się ontologii oraz pomaga użytkownikowi rozwiązać powstałe problemy. Dodatkowo SMORE został wyposażony w edytor dokumentów HTML.

W przyszłości twrócy tego software planują wprowadzić lepsze wsparcie dla danych multimedialnych takich jak obrazy oraz poprawić obsługę błędów.

SNOBASE

Nazwa SNOBASE wywodzi się z słów Semantic Network Ontology Base. Jest to framework służący do odczytywania ontologii z plików, odczytywania ontologii przez Internet oraz do tworzenia, modyfikowania i budowania zapytań na przechowywanych zbiorach ontologii. Aplikacje opierające się na opisywanym frameworku nie muszą martwić się o to jak ontologie są przechowywane i jak uzyskać do nich dostęp, nie wymaga się od nich znajomości budowania zapytań oraz przetwarzania rezultatów. SNOBASE współpracuje z RDF, RDF Schema, DAML+OIL oraz OWL. Zwrócony zbiór danych jest podobny do klasycznego zbioru uzyskanego poprzez interfejs JDBC. System SNOBASE jest podzielony na kilka zasadniczych części: silnik wnioskowania, baza ontologii, katalog ontologii i łączniki do źródeł ontologii. Odpowiednikiem JDBC w opisywanym frameworku jest interfejs JOBC (Java Ontology Base Connectivity). Połączenia są tworzone do domyślnej ontologii, która zawiera definicję najwyższego poziomu z opartych na XML języków. Interfejs ten został stworzony w oparciu o abstrakcyjną klasę DriverManager.

Katalog ontologii dostarcza meta informacji o tym które ontologii są dostępne poprzez JOBC. Natomiast silnik wnioskowania jest mechanizmem, który pozwala interpretować semantykę zapisaną w języku ontologii, reprezentowaną jako zbiór specyficznych reguł. Twórcą tego silnika jest IBM.

SNOBASE posiada wbudowany optymalizator zapytań, który wybiera tylko odpowiednie fragmenty ontologii, których dotyczy zapytanie oraz koordynuje zapytania w przypadku wielu podobnych źródeł.

Łączniki źródeł umożliwiają odczyt, tworzenie zapytań oraz zapisywanie informacji do bazy ontologii. Najprostszym z connectorów jest używany do łączenia z plikiem, lecz mogą być to również baza danych jak i sieć WWW.

Autor: Marcin Nowak

Indeks: 83739

Reklamy, a społeczności internetowe

Reklamy są nieodłącznym elementem życia człowieka w XXI wieku. Bilboardy, kolorowe neony atakują nas ze wszystkich stron próbując wniknąć do naszej świadomości.

Reklamy przybierają najróżniejsze formy. Mogą to być telewizyjne spoty, uliczne bilboardy a także reklamy w prasie i Internecie. Wszystkie one maja na celu zwiększenie naszej wiedzy o danym produkcie co w przyszłości ma nas skłonić do wybrania właśnie tego jedynego produktu. Nieważne czy prezentowane w reklamie treści są prawdziwe czy nie, produkt zawsze prezentowany będzie w samych superlatywach, co w przyszłości będzie budziło nasze pozytywne skojarzenia.

Często nie zdajemy sobie sprawy jak treści zamieszczone w reklamach są w stanie na nas oddziaływać. Stojąc przed wyborem produktu mając do wyboru 2 marki, z których jedna jest marką często reklamowaną, której nazwa jest nam poniekąd znajoma, a drugą którą widzimy pierwszy raz w życiu, wybór w większości przypadków będzie oczywisty. Dużo większym zaufaniem obdarzymy produkt często obecny w mediach od tego który pojawił się znikąd. Pomijam kryterium ceny, które w niektórych przypadkach może bez względu na reklamę zaważyć o zakupie.

Obecnie najlepszym miejscem do prezentowania treści reklam jest telewizja i Internet. Pozwalają one na dotarcie w jednej chwili do bardzo szerokiego grona ludzi. W tym momencie możemy rozróżnić reklamy kierowane do całego społeczeństwa oraz takie którymi może zainteresować się jedynie wąskie grono pasjonatów.

Najlepszym miejscem dla reklamy kierowanej do szerokiej publiki będą duże portale internetowe. Zobaczmy jak jakie reklamy występują na dzień dzisiejszy w poszczególnych największych polskich portalach oraz serwisach:

- WP :

-Orange, Biedronka, Bank BGŻ

- Onet :

-Groupon, Idea bank

- O2 :

-Visa, ISpot

Z powyższych przykładów możemy wywnioskować że na reklamy na największych polskich portalach mogą pozwolić sobie jedynie wielkie korporacje, których oferta kierowana jest do większości społeczeństwa. Reklamodawcy nie celują w określoną społeczność tylko w jak największą grupę ludzi ponieważ każdy może stać się klientem Biedronki, Orange czy danego banku.

Zajmijmy się teraz mniej popularnymi serwisami bądź forami dyskusyjnymi gromadzącymi określone grupy społeczne o podobnych zainteresowaniach.

- PCLAB ( testy hardawaru , rozbudowane forum ) :

-Sony ( laptopy Sony Vaio )

-RTV EURO AGD ( reklama nowego notebook firmy Asus )

- Filmweb ( serwis miłośników kina ) :

-zawiera sporo reklam nowości kinowych ( W ciemności, Kot w butach 3D…)

-filmowy Elementarz(praktyczny kurs tworzenia filmów realizowany przez Warszawska szkołę filmową)

- Sklep.gram.pl (gry i sprzęt dla graczy) :

-gra Star Wars The Old Republic

-gra World Of Warcraft

- Wedkuje.pl ( portal wędkarski ) :

-Mawera – sklep z akcesoriami wędkarskimi

-Sonar – sklep wędkarski

- Wykop ( portal rozrywkowy ) :

-Canon

-Grepolis ( gra online )

-Linea-siła miastotwórcza ( developer )

-serwis Gazeta.pl

Jak widać po powyższych przykładach reklamodawcy zdecydowali się przeczesać Internet w poszukiwaniu serwisów gromadzących społeczności o mocno sprecyzowanych zainteresowaniach. Reklama zastosowana przez nich nie ma zasięgu globalnego, dotyka osób u których istnieje największe prawdopodobieństwo do skorzystania z reklamowanego produktu. Trochę odmiennym przykładem od pozostałych jest serwis Wykop.pl który nie ma ściśle sprecyzowanego grona odbiorców. Są nimi wszyscy szukający odrobiny relaksu i rozrywki w Internecie. Mogą to być ludzie o różnych zainteresowaniach, stąd tematyka zamieszczanych w serwisie reklam ma dużą rozpiętość.

Idealnym miejscem dla reklamodawców stały się serwisy społecznościowe wśród których prym wiedzie facebook. Pozwala on poza stworzeniem profilu konkretnej osoby na utworzenie strony: lokalnego biznesu lub miejsca, firmy organizacji bądź instytucji, marki lub produktu. Konkretna firma może zamieszczać informacje o promocjach i nowościach, a my stajemy się odbiorcami tych informacji. Warunkiem jest polubienie danej firmy lub marki.

Like’ując daną firmę lub markę udostępniamy jej właścicielom wszystkie informacje o naszym profilu. Takie informacje mogą zostać wykorzystane przez firmę. Często firmy zachęcają do polubienia przez użytkowników danej marki oferując kupony zniżkowe lub darmowe gadżety, co jakiś czas otrzymujemy także informację o wszystkich realizowanych promocjach.

Facebook udostępnia swoim użytkownikom możliwość dodawania reklam. Udostepniane są 3 rodzaje reklam: Social Ads, Engagement Ads i reklama banerowa. Najpopularniejszym rozwiązaniem jest Social Ads. Pozwala ono na określenie konkretnej grupy ludzi do których ma ona docierać. Kryterium może być np. lokalizacja, wiek, płeć, wykształcenie a nawet nasze zainteresowania. Kryteria pozwalają mocno zawęzić grupę docelową, dzięki czemu koszt kampanii można znacząco ograniczyć.

Kampania reklamowa może być realizowana w trybach:

-CPC (cost per click) – płacimy za każde klikniecie przez usera

-CPM (cost per mille) – określana także jako cost per thousand – płacimy za każdy 1000 wyświetleń naszej reklamy

Format reklamy na facebooku jest ustandaryzowany i zawiera:

-temat – 25 znaków

-treść – 135 znakow

-obrazek

Ciekawostką jest możliwość wyboru również wszystkich znajomych osób które zostały wybrane w ramach danych kryteriów. Zakłada się że nasi znajomi mogą być w pewnym stopniu podobni do nas. Także staną się odbiorcami danej reklamy mimo że informacje wpisane w ich profilach nie pokrywają się z tymi do których reklama jest adresowana.

Autor: Łukasz Błaszyński 84775

Niebezpieczeństwa sieci społecznościowych

W ostatnich latach sieci społecznościowe stały się dla wielu z nas codziennością, nieodłącznie towarzysząc nam przy porannym przeglądzie prasy, w podróży czy umilając wolny. Podstawą działania niejednej firmy i kluczem do sukcesu wielu produktów okazuje się być promocja w tego typu mediach. Sam tylko Facebook chwali się posiadaniem ponad 800 milionów użytkowników, średnio posiadających 130 znajomych. Dane z czerwca 2011 mówią o 200 milionach ćwierknięć na Twitterze każdego dnia. Możliwość tak swobodnego przepływu informacji, ich aktualność i jakość (wysoka personalizacja) staje się źródłem ogromnych zysków pochodzących z reklam i bezpośredniej działalności komercyjnej. Wraz z rosnącą popularnością, staje się też źródłem wielorakich zagrożeń.

Współczesne niebezpieczeństwa związane z nieodpowiedzialnym użytkowaniem komputera mogą wychodzić daleko poza skasowane pliki lub rozsyłanie spamu do znajomych z książki adresowej programu pocztowego. W niniejszym artkule postaram się nakreślić najważniejsze z nich.

Spam

Masowe rozsyłanie wiadomości reklamowych stało się jeszcze bardziej opłacalne ze względu na łatwe określenie profili odbiorców. Wystarczy “polubić” strony internetowe o danej specyfice, korzystać z popularnych aplikacji czy prowadzić dyskusje na określony temat. Do możliwości personalizacji treści reklam połączonej z potencjalnie ogromną liczbą odbiorców, dochodzi również czynnik zaufania, którym obdarzamy naszych znajomych. Mniej lub bardziej świadomie rozsyłane lub umieszczane na naszym profilu wiadomości, są podświadomie traktowane jako zaufane, bo pochodzą bezpośrednio od nas. Serwisy społecznościowe radzą sobie z tym zjawiskiem umożliwiając zgłaszanie wiadomości jako potencjalnie szkodliwych oraz stosując wyrafinowane filtry treści. Najpopularniejszym sposobem ochrony przed automatami jest tzw. Captcha, czyli zadanie odczytania napisu lub liczby ze zniekształconego obrazka. Niestety te zabezpieczenie może być złamane do pewnego stopnia w sposób programowy a istnieją firmy specjalizujące się w odczytywaniu tak spreparowanych obrazków za pomocą swoich pracowników (wystarczy wykupić odpowiedni pakiet za kilka dolarów). Podczas, gdy około 90% wiadomości email stanowi spam, portale społecznościowe radzą sobie z nim znacznie lepiej niż całkowicie rozproszony i zdecentralizowany system pocztowy. Spam sam w sobie jest tylko irytujący, ale jego pochodne mogą prowadzić do rzeczywistych szkód, nie tylko finansowych.

Phishing, wyłudzanie informacji, kradzież haseł

Podszywanie się pod serwisy społecznościowe za pomocą odpowiednio spreparowanych linków umieszczanych w emailach lub nawet wiadomościach rozsyłanych za pomocą tych serwisów to kolejne źródło zagrożeń. Znacznie bardziej ochoczo klikamy w informacje o nagich zdjęciach naszych przyjaciół albo ostrzeżenia o wygaśnięciu hasła do naszego profilu niż tradycyjne oferty zarobienia milionów dzięki podziale majątku afrykańskiego księcia. Odpowiednio spreparowana strona logowania pozwala wyłudzić od nas podanie hasła. Nieuważne przeczytanie uprawnień wymaganych przez kolejną aplikację powoduje wyciek danych uzupełnionych w profilu. Cyberprzestępcom pomagają też luki odkrywane w zabezpieczeniach serwisów.

Kradzież tożsamości i wizerunku

Social web to prawdziwa kopalnia informacji o nas samych. Z pozoru błahe rzeczy jak imię, nazwisko, zdjęcie i upodobania oraz miejsce zamieszkania, ukończone szkoły i lista znajomych mogą stanowić łakomy kąsek. W Internecie nie mamy takiej pewności co do tożsamości drugiej osoby jak w świecie rzeczywistym, poznając kogoś po głosie czy rozmawiając twarzą w twarz. Pierwszym sposobem wykorzystania możliwości łatwego zebrania danych i podszycia się pod kogoś innego to występowanie w cyberprzestrzeni jako znane osobistości. W ten sposób możemy albo psuć ich wizerunek, albo w łatwy sposób budować sobie siatkę kontaktów, aby w odpowiednim momencie wykorzystać ją do rozsyłania spamu, wirusów lub oszustwa. Czym więcej znajomych, tym lepsze wrażenie kolejnych osób, że dany profil naprawdę należy do danej osoby. Możemy stworzyć sobie też fałszywy profil i występować jako ktoś inny (była dziewczyna lub nielubiany nauczyciel) i w podobny sposób kompromitować ich w oczach rzeczywistych znajomych. Drugi sposób to kradzież wizerunku, znane są przypadki nieświadomego wykorzystania wizerunku do celów reklamowych, lub zupełnie przypadkowo stania się pośmiewiskiem, na skutek “wycieku” wrażliwych zdjęć lub wypowiedzi.

Skracanie linków, clickjacking

Usługi skracania linków ułatwiają zapamiętanie długich adresów, jednak losowo generowane, nic nie mówiące identyfikatory (np. http://bit.ly/uN4fOK prowadzi do tego bloga) stanowią bardzo dobry sposób zamaskowania faktycznego adresu. Dzięki temu możemy zostać przekierowani na stronę wyłudzającą hasło (“zaloguj się aby obejrzeć treść”), ściągnąć wirusa lub trojana, dać komuś zarobić odwiedzając stronę z reklamami, itp. Wykorzystywana jest w tym przypadku socjotechnika — podświadomie ufamy osobie udostępniającej link, z drugiej strony nie możemy sprawdzić faktycznego adresu docelowego i przeważnie wygrywa ciekawość. Stąd niedaleko do tzw. clickjackingu i wszelkiego rodzaju złośliwych aplikacji i stron, gdzie kliknięcie w odtwarzacz wideo z zabawnym filmikiem powoduje “polubienie” jakiegoś spamerskiego profilu albo zainstalowanie niechcianej aplikacji.

Uzależnienie, prześladowanie

Dużym problemem społecznym jest uzależnienie od Internetu. Sztucznie tworzone grupy zapaleńców skupione wokół konkretnych gier wideo lub zainteresowań, przerodziły się w prawdziwe społeczności a ich członkowie prowadzą niejednokrotnie drugie życie w przestrzeni wirtualnej. Z praktycznego punktu widzenia odwiedzanie portali społecznościowych może być zwyczajną stratą czasu, prowadzi to do dużego problemu spadku wydajności w pracy, nierzadko zaniedbywania obowiązków domowych i rodzinnych. Rodzice muszą zwracać szczególną uwagę na dzieci, z powodu obecności w Internecie wszelakiej maści prześladowców i zboczeńców. Mylne założenie, że ludzie znani z imienia, nazwiska i zdjęć są faktycznie tymi, za których się podają, usypia naszą czujność w porównaniu do np. czatu internetowego, gdzie podstawową zasadą jest to, że nikt nie jest tym za kogo się podaje. Dzieci mogą doznać krzywdy nie tylko z powodu dorosłych, nie możemy zapominać o problemie znęcania się przez rówieśników — błyskawiczne sposoby wymiany prześmiewczych i kompromitujących treści w Internecie mogą stać się zarówno przyczyną braku akceptacji w grupie, jak i prawdziwych tragedii. Jest to skutek braku fizycznego kontaktu i podświadomego przyzwolenia na przekraczanie granic, których w tradycyjnych kontaktach społecznych się nie przekracza.

Zagrożenia dla biznesu i kariery osobistej

Wycieki danych dotyczą również zbyt lekko udostępnianych informacji firmowych (niekoniecznie poufnych), struktury organizacyjnej, prowadzonych projektów, kontaktów biznesowych i innych. Problemem dla każdego przedsiębiorstwa jest nieuczciwa konkurencja i rozprzestrzenianie fałszywych informacji a z drugiej strony zdradzanie tajemnic firmy i oczernianie kierownictwa przez byłych pracowników. Kompromitujące sytuacje z życia prywatnego mogą czasem znacznie nadszarpnąć wizerunek firmy i podważyć profesjonalizm załogi. Nasz profil w wirtualnej rzeczywistości jest sprawdzany przez rekruterów, niewygodne fakty mogą pozbawić nas szansy na zdobycie zatrudnienia. W danej chwili nasza posada może nie być zagrożona, jednak za 2, 3 czy 5 lat chwila cierpliwości wystarczy, aby znaleźć w Internecie wszystko, co komentowaliśmy w przeszłości, być może niepochlebne opinie o byłym pracodawcy lub zbyt cięty język w wypowiedziach na forach. Informację raz umieszczoną w Internecie jest bardzo trudno usunąć (niektórych nie da się usunąć wcale).

Brak prywatności

Oprócz udostępniania informacji o swoim życiu prywatnym z własnej woli, stajemy się często ofiarami niewybrednych komentarzy naszych znajomych, oznaczenia na niewygodnych zdjęciach czy wdawania się w spory, których trudno się wyprzeć i wyjaśnić sobie problem twarzą w twarz. Same serwisy również nie są bez winy, bo roszczą sobie prawa do wszystkiego, co zamieszczamy, choć teoretycznie pozwalają zarządzać ich publiczną widocznością. Nasze dane, upodobania a nawet treści komentarzy i wpisów są dogłębnie analizowane i zamieniane na spersonalizowane reklamy. Jakby nie patrzeć, jest to jeden z wielu przykładów ingerencji w naszą prywatność, ale czy jeszcze nam na tym zależy?

Oczywiście jak wiele wynalazków współczesnej popkultury, portale społecznościowe nie są złe same w sobie, należy jednak korzystać z nich odpowiedzialnie. Przede wszystkim, zachowywać odpowiednie proporcje i wiedzieć, gdzie kończy się życie rzeczywiste a zaczyna wirtualne.

Przydatne linki:

http://www.facebook.com/press/info.php?statistics

http://www.marketinggum.com/twitter-statistics-2011-updated-stats/

http://www.optimum7.com/internet-marketing/social-media/dangers-of-social-networking-sites.html

http://www.people-communicating.com/dangers-of-social-networking-sites.html

http://vanelsas.wordpress.com/2008/11/13/5-dangers-of-social-media/

Autor: Adam Jodłowski, 79148

Inżynieria społeczna w sieciach społecznościowych

W przeciągu ostatnich lat, w okresie boomu internetowego, zauważamy rosnące zapotrzebowanie na dane. Badane są zachowania ludzi, zbierane są ich numery telefonów, adresy email. Osoby niepożądane próbują uzyskać dane dotyczące kart kredytowych, kont bankowych, wyłudzania pieniędzy (niegdyś poprzez zmuszanie do „wdzwaniania się” do internetu poprzez numer „0700”, dziś zmuszające do wysyłania sms premium).

Z drugiej strony, ludzie coraz mniej świadomie dane te przekazują. Korzystając z internetu, na każdym kroku pytani jesteśmy o adres email, hasło, login, często także o adres i numer telefonu, kartę kredytową. Jesteśmy w końcu społeczeństwem informacyjnym [1]. Utraciliśmy odruch „zastanawiania się” nad tym, komu te dane podajemy i w jakim celu. Przyjmujemy niejako na wiarę, schematy, którym ufamy (ta strona wydaje się być godna zaufania). Takie podejście pozostawia pole do nadużyć.

Inżynieria społeczna

To, z punktu widzenia politologii, zespół technik służących osiągnięcie określonych celów poprzez manipulację społeczeństwem [2]. Z punktu widzenia bezpieczeństwa systemów informatycznych, to najprawdopodobniej jedno z najlepszych narzędzi przełamywania zabezpieczeń. Istnieje duża szansa, iż stosując odpowiednie schematy psychologiczne uda nam się uzyskać informację, do której nie powinniśmy mieć dostępu, bądź też uda nam się wykorzystać osobę do wykonania czynności, której nie powinna wykonać [3].

Sieci społeczne

Wielokrotnie przeprowadzano badania, w których zadawano podchwytliwe pytania, przedstawiano podchwytliwe rysunki i proszono o wyjaśnienie zagadnienia (np. „która strzałka jest dłuższa”). Okazywało się, że dopóki wszyscy w grupie odpowiadali niepoprawnie, ale zgodnie, ja również najprawdopodobniej odpowiem niepoprawnie. Dopiero, gdy ktoś przede mną się „wyłamie” i odpowie prawidłowo, ja również mogę udzielić prawidłowej (lecz niepopularnej) odpowiedzi.

Warto mieć na uwadze „zachowania stadne” człowieka, gdy będziemy rozważać dlaczego aplikacje wyłudzające dane cieszą się takim powodzeniem w serwisach takich jak Facebook.

Analiza przypadku – Facebook

Nie ma chyba osoby, która nie znałaby „twarzoksiążki”. Wcześniej w Polsce dużą rolę odgrywała „nasza-klasa”, dziś jej dominacja nie jest już tak wielka.

Zacznijmy od scenariusza, gdy atakujący chciałby uzyskać dostęp do naszych emaili. Statystyki [5,6] pokazują, że zwykle hasła zawierają słowa które są prywatnie znaczące (imię, nazwisko, imię żony, córki, daty urodzenia, ulubione miejsce, etc.).

W takiej sytuacji najlepiej jest zacząć od informacji, których przecież nie mamy. Zaraz zaraz, przecież większość z tych informacji (jeśli nie wszystkie!) znajdziemy … na Facebooku. Może być łatwo – wejdziemy na profil użytkownika i uzyskamy dostęp do wszystkich niezbędnych danych.

Jednak możliwe jest, że ustawienia prywatności nie pozwolą crackerowi uzyskać tych informacji. Załóżmy, że jesteśmy więc bezpieczni.

Czy na pewno?

Jako cracker, nie poddajemy się tak łatwo. Nie minęło jeszcze 5 minut. Postarajmy się te dane uzyskać inaczej … może wystarczy wykonać, modną ostatnio, aplikację „Mój Kalendarz” [7]? Że taka istnieje? To co! Sukces murowany!

Wszedłem w zeszłym tygodniu na Facebooka, i zobaczyłem 5 zaproszeń do aplikacji kalendarz. Kliknąłęm na jedno, zastanowiłem się po co tej aplikacji dostęp do wszystkich moich danych, kliknąłem anuluj, nie pozwalając aplikacji uzyskać do nich dostępu. Minął dzień, a w mojej skrzynce pojawiło się kolejnych 7 zaproszeń. Zacząłem się zastanawiać „co to jest za fajna aplikacja, tyle osób już ją ma”. Jednak gdy Facebook pyta mnie zgodę na udostępnienie wszystkich moich danych (tablicy, daty urodzenia, etc.) to ostrzegawcza lampka powinna zapalić się u każdej osoby. A jednak około połowa moich znajomych zatwierdziła aplikację. Szanujmy informacje o sobie!

Zaraz zaraz, byliśmy przy crackerze. O, uzyskał on właśnie stosunkowo małym wysiłkiem dane „prywatne” kilku tysięcy / milionów osób (bo przecież każda kolejna osoba ufała osobie, która jej tę aplikację [nieświadomie] poleciła). W tym numery telefonów, maile, znajomi, relacje (związek z kim). Nie wprost uzyskał także informacje o koligacjach (ojciec, syn, brat, siostra), mąż, żona, partner. Nagle lista haseł do naszego emaila stała się dużo bardziej prawdopodobna. A propos! Zapomniałbym o ulubionych książkach, filmach, muzyce.

Idąc dalej – posiadam dane do emaila. Cracker uzyskał adres email z Facebooka, dopasował do niego hasło korzystając z najpopularniejszych haseł lub dzięki innym danym pozyskanym z Facebooka. No i co z tego?

Kto posiada internetowe konto bankowe? Kto otrzymuje wyciąg z konta na email? Masz konto na allegro? Zmienimy hasło i sprzedamy trochę fałszywych przedmiotów korzystając z Twoich „gwiazdek”.

Trzymasz kompromitujące materiały na Dropboxie, Facebooku, mailu? Może nawet nie wiesz, że są kompromitujące. Cracker będzie miał okazję do szantażu.

Reklamy, smsy, telefony

Oprócz jawnych strat, które możemy ponieść wskutek uzyskania dostępu do danych z Facebooka, możemy mieć także straty niejawne:

- otrzymywanie niechcianych emaili/smsów/telefonów

- wyświetlanie spersonalizowanych reklam (przykładowo: masz zdjęcia z pieluszkami – zaproponujemy Ci piwo, jesteś w nieformalnym związku – zaproponujemy Tobie środki antykoncepcyjne, etc.)

Handel informacją (bazami danych) jest zjawiskiem popularnym, dlatego zawsze powinniśmy zwracać uwagę na to, jakie warunki akceptujemy przy zakładaniu konta (nasza-klasa chciała wykorzystywać dane w celach marketingowych [11]).

Aplikacje…

Powiecie: „Ale ja nie akceptuję żadnej aplikacji.” lub „Znam aplikacje, które akceptuję.”. Nie uwierzę ale nie będę drążył tematu. A co z konkursami „wygraj macbooka” i do podobnymi?

W takim przypadku zastanówmy się nad scenariuszem „lubię to” [9]. Bardzo łatwo utworzyć stronę, na której uzyskamy kilkaset tysięcy fanów. Bardzo łatwo możemy wyświetlać im dedykowane reklamy, poprosić ich o wypełnienie formularzy, kliknięcie w link z potencjalnym wirusem. Znowu wracamy do zagadnienia związanego z faktem, że ludzie mają tendencję do ufania podmiotom, którym ufa wiele osób. Nikt nie będzie podejrzewał takiego „fanpage’a” o działania niepożądane.

Znajomi

No dobrze. Załóżmy, że jesteśmy ostrożni dodając nowe aplikacje, czy dodając się do „fanpage’y”. Czy jesteśmy ostrożni dodając znajomych? Czy jak ktoś zaprosi nas do znajomych, to od razu akceptujemy zaproszenie? Czy zastanawiamy się, co robimy? Trzeba być świadomym, że dodanie osoby do znajomych skutkuje udostępnieniem mu tych informacji, o których pisałem w części dotyczącej aplikacji. Ponadto, w zależności od ustawień prywatności, często dajemy dostęp do prywatnych danych „znajomym znajomych”, co powoduje kolejny wyciek informacji.

Ukryte linki

Niegdyś na Facebooku popularna była praktyka zasłaniania linków innymi przyciskami. Powinniśmy byli kliknąć na prostokąty w odpowiedniej kolejności, czy też kliknąć na interesujące elementy. W rzeczywistości takie klikanie skutkowało pobraniem wirusa, dodaniem znajomego, zaakceptowaniem aplikacji, przekierowaniem na wybraną stronę.

Ponownie, należy zwrócić uwagę na to, by przemyśleć czynności, które wykonujemy i nie wykonywać ślepo poleceń, które przekazuje nam niezaufana aplikacja.

HoneyBot

Bardzo ciekawą socjotechniką, spotykaną już wcześniej w sieciach komunikatorów, jest rozmowa z botem. Dzięki potencjalnemu dostępowi do listy znajomych, taki bot może skutecznie udawać drugą stronę rozmowy. Podaje się on za naszego znajomego, zagaduje, a potem próbuje wymusić kliknięcie w link, czy podanie pewnych prywatnych danych [10]. Okazuje się, że około 75% osób klika na wskazany link.

Wnioski

Pomijając fakt, jak cenne informacje sami umieszczamy na Facebooku, podstawowe zaniedbania których się dopuszczamy to:

- ustawianie nieodpowiedniego poziomu prywatności

- zbyt „chętne” dodawanie znajomych

- zbytnie zaufanie do produktów „dobrze wyglądających” lub których intencje wydają się być dobre

- zbytnie zaufanie do ocen znajomych (znajomi dodali aplikację, dodam i ja)

- wykonywanie operacji, o które ktoś nas poprosi

- nieświadomość wartości własnych danych

- brak rozsądku w umieszczaniu zdjęć

[1] http://pl.wikipedia.org/wiki/Spo%C5%82ecze%C5%84stwo_informacyjne

[2] http://pl.wikipedia.org/wiki/In%C5%BCynieria_spo%C5%82eczna_(politologia)

[3] http://en.wikipedia.org/wiki/Social_engineering_(security)

[4] http://computertutorflorida.com/2010/04/social-engineering-on-facebook/

[5] http://www.zdnet.com/blog/security/weak-passwords-dominate-statistics-for-hotmails-phishing-scheme-leak/4538

[6] http://itickr.com/?p=148

[7] http://www.polskieradio.pl/5/3/Artykul/504456,Grozny-kalendarz-na-Facebooku-To-nie-tylko-spam

[8] http://www.komputerswiat.pl/nowosci/internet/2011/51/moj-kalendarz-na-facebooku-i-znowu-nas-naciagaja!.aspx

[9] http://antyweb.pl/jak-sie-zarabia-w-polsce-na-farmach-fanow-i-spamie-na-facebooku-wywiad/

[10] http://niebezpiecznik.pl/post/honeybot-czyli-sprytny-atak-social-engineering-na-facebooku/

[11] http://www.wiadomosci24.pl/artykul/nasza_klasa_moze_wykorzystac_zdjecia_uzytkownikow_145677.html

Autor: Piotr Ślatała

Gry społecznościowe – historia Zyngi

Intensywny rozwój portali społecznościowych, zyskujących coraz więcej nowych użytkowników doprowadził do powstania nowej branży gier społecznościowych. Główną zaletą wykorzystania sieci społecznościowych przy tworzeniu gier stała się możliwość dostarczanie gotowego produktu do gigantycznej rzeszy ludzi niemalże natychmiastowo.

Czym są gry społecznościowe?

Gry społecznościowe są rodzajem gier internetowych, wykorzystujących portale społecznościowe, w celu umożliwienia wspólnej zabawy wielu uczestnikom. Z reguły opierają się na rozgrywce, w której czas w grze płynie równo z rzeczywistym czasem, niezależnie od tego, czy użytkownik jest zalogowany w grze, a wykonanie różnych czynności w grze niejednokrotnie zajmuje wiele minut lub godzin. Gry społecznościowe są zwykle uruchamiane z użyciem przeglądarki internetowej, z użyciem technologii takich jak Adobe Flash czy HTML5. Różnią się od innych gier wykorzystujących przeglądarki tym, że wykorzystują informacje o znajomych gracza znajdujących się na portalu społecznościowym. Z upowszechnieniem się zawansowanych platform mobilnych m. in. Android i iOS, widać także ostatnio coraz powszechniejszy trend dostarczania aplikacji umożliwiających uruchomienie gier społecznościowych na urządzeniach mobilnych. Największą, obecnie, firmą na rynku gier społecznościowych jest bezwątpienia Zynga.

Historia Zyngi

Historia Zyngi to dobry przykład tzw. amerykańskiego snu, czyli jak firma nieposiadająca doświadczenia w tworzeniu gier stała się potęgą w braży gier społecznościowych wartą ponad 9 miliardów dolarów. Zynga została założona przez przedsiębiorcę Marka Pincusa w lipcu 2007 roku. Nazwa Zynga pochodzi od imiona Amerykańskiego bulldoga Marka, Zingi, podobnie jak logo zawierające sylwetkę psa. Mark Pincus nie miał wcześniej żadnego doświadczenia w branży gier, ale posiadał sporą wiedzę na temat sieci społecznościowych, gdyż wcześniej w 2003 roku stworzył jedną z pierwszych sieci społecznościowych Tribe.net. Tamten projekt zupełnie nie wypalił i Tribe.net został ostatecznie przejęty przez Cisco w marcu 2007 roku. Pieniądze ze sprzedaży Tribe.net Mark Pincus zainwestował w mała firmę o nazwie Facebook, która właściwie zapoczątkowała falę Web 2.0. Pozwoliło to Pincusowi na zapoznanie się z twórcą Facebooka Markiem Zuckerbergiem i dało możliwość śledzenia od wewnątrz rewolucji w mediach społecznościowych. Początkowo zespół Zyngi składał się z 10 osób i zajął się tworzeniem gry na portal MySpace. Gra okazała się sukcesem, a model biznesowy oparty na wyświetlanych podczas gry reklamach przyniósł pierwsze dochody. Jednakże doświadczenie i intuicja podpowiedziały Markowi Pincusowi, że w przyszłości zwycięzcą wśród portali społecznościowych zostanie Facebook. W związku z tym, zespół Zyngi skoncentrował się na pracy nad grą na Facebooka, wykorzystując udostępnione przez portal API. Zaowocowało to wydaniem pierwszej gry Zyngi na Facebooka we wrześniu 2007 roku. Była to bezpłatna gra społecznościowa w pokera, zawierająca reklamy, jako źródło przychodu dla Zyngi. W połowie 2008 roku Zynga wydała kolejne gry: Mafia Wars, w której gracz buduje swoją mafię oraz YoVille, pozwalającą graczom na umeblowanie swojego wirtualnego apartamentu, czy spotykanie się z innymi graczami w ich apartamentach lub miejscach publicznych takich jak sklepy. YoVille zapoczątkował także całą serie gier Zyngi z przyrostkiem -Ville: FarmVille(czerwiec 2009), CityVille(grudzień 2010), CastleVille(październik 2011). Wszystkie te gry opierają się na podobnej mechanice pozwalając na symulacje, odpowiednio, budowy farmy, budowy miasta i budowy własnego królestwa. Wszystkie także odniosły gigantyczny sukces przyciągając miesięcznie miliony użytkowników. W międzyczasie wiele gier zostało przeniesionych na platformy mobilne Adroida i iOSa, a także Zynga zmieniła swój model biznesowy, w którym oprócz reklam w reklam, dodano możliwość kupowania wirtualnej waluty. Niektóre gry Zyngi wymagają zasobu „energii” w czasie gry. Wykonywanie „misji”, głównego zadania w wielu grach, zużywa pewne ilości energii, która później z czasem wolno się odnawia do maksymalnego limitu. Może to trwać minuty a nawet godziny. Dla niecierpliwych graczy rozwiązaniem w takim przypadku jest możliwość natychmiastowe odnowienia „energii” poprzez dokonanie płatności kartą kredytową lub poprzez Pay-Pal. Wpłata pieniędzy pozwala także na dostęp do różnych wirtualnych dóbr oraz otrzymanie dodatkowej ilości wirtualnej waluty. Podobnie jak w innych firmach produkujących gry społecznościowe, Zynga polega na małej grupie osób, wydających bardzo duże kwoty, nazywanych w branży „wielorybami”(whales), którzy zapewniają dużą część zysków. Obecnie zespół Zyngi, poprzez liczne przejęcia innych firm, rozrósł się do ponad 2000 pracowników i 15 pododdziałów.

Historia Zyngi to dobry przykład tzw. amerykańskiego snu, czyli jak firma nieposiadająca doświadczenia w tworzeniu gier stała się potęgą w braży gier społecznościowych wartą ponad 9 miliardów dolarów. Zynga została założona przez przedsiębiorcę Marka Pincusa w lipcu 2007 roku. Nazwa Zynga pochodzi od imiona Amerykańskiego bulldoga Marka, Zingi, podobnie jak logo zawierające sylwetkę psa. Mark Pincus nie miał wcześniej żadnego doświadczenia w branży gier, ale posiadał sporą wiedzę na temat sieci społecznościowych, gdyż wcześniej w 2003 roku stworzył jedną z pierwszych sieci społecznościowych Tribe.net. Tamten projekt zupełnie nie wypalił i Tribe.net został ostatecznie przejęty przez Cisco w marcu 2007 roku. Pieniądze ze sprzedaży Tribe.net Mark Pincus zainwestował w mała firmę o nazwie Facebook, która właściwie zapoczątkowała falę Web 2.0. Pozwoliło to Pincusowi na zapoznanie się z twórcą Facebooka Markiem Zuckerbergiem i dało możliwość śledzenia od wewnątrz rewolucji w mediach społecznościowych. Początkowo zespół Zyngi składał się z 10 osób i zajął się tworzeniem gry na portal MySpace. Gra okazała się sukcesem, a model biznesowy oparty na wyświetlanych podczas gry reklamach przyniósł pierwsze dochody. Jednakże doświadczenie i intuicja podpowiedziały Markowi Pincusowi, że w przyszłości zwycięzcą wśród portali społecznościowych zostanie Facebook. W związku z tym, zespół Zyngi skoncentrował się na pracy nad grą na Facebooka, wykorzystując udostępnione przez portal API. Zaowocowało to wydaniem pierwszej gry Zyngi na Facebooka we wrześniu 2007 roku. Była to bezpłatna gra społecznościowa w pokera, zawierająca reklamy, jako źródło przychodu dla Zyngi. W połowie 2008 roku Zynga wydała kolejne gry: Mafia Wars, w której gracz buduje swoją mafię oraz YoVille, pozwalającą graczom na umeblowanie swojego wirtualnego apartamentu, czy spotykanie się z innymi graczami w ich apartamentach lub miejscach publicznych takich jak sklepy. YoVille zapoczątkował także całą serie gier Zyngi z przyrostkiem -Ville: FarmVille(czerwiec 2009), CityVille(grudzień 2010), CastleVille(październik 2011). Wszystkie te gry opierają się na podobnej mechanice pozwalając na symulacje, odpowiednio, budowy farmy, budowy miasta i budowy własnego królestwa. Wszystkie także odniosły gigantyczny sukces przyciągając miesięcznie miliony użytkowników. W międzyczasie wiele gier zostało przeniesionych na platformy mobilne Adroida i iOSa, a także Zynga zmieniła swój model biznesowy, w którym oprócz reklam w reklam, dodano możliwość kupowania wirtualnej waluty. Niektóre gry Zyngi wymagają zasobu „energii” w czasie gry. Wykonywanie „misji”, głównego zadania w wielu grach, zużywa pewne ilości energii, która później z czasem wolno się odnawia do maksymalnego limitu. Może to trwać minuty a nawet godziny. Dla niecierpliwych graczy rozwiązaniem w takim przypadku jest możliwość natychmiastowe odnowienia „energii” poprzez dokonanie płatności kartą kredytową lub poprzez Pay-Pal. Wpłata pieniędzy pozwala także na dostęp do różnych wirtualnych dóbr oraz otrzymanie dodatkowej ilości wirtualnej waluty. Podobnie jak w innych firmach produkujących gry społecznościowe, Zynga polega na małej grupie osób, wydających bardzo duże kwoty, nazywanych w branży „wielorybami”(whales), którzy zapewniają dużą część zysków. Obecnie zespół Zyngi, poprzez liczne przejęcia innych firm, rozrósł się do ponad 2000 pracowników i 15 pododdziałów.

Kontrowersje dotyczące Zyngi

W pierwszych latach działalności Zynga była krytykowana na różnych frontach. Jednym z dość często wymienianych kwestii była ilość spamu jaką otrzymywali użytkownicy nie grający od swoich znajomych graczy. Jako iż dużo korzyści w grze dostarcza graczowi „rekrutacja” nowego użytkownika, część graczy wysyłała bardzo dużą liczbę zaproszeń do gry do innych osób na Facebooku, zasypując ich wiadomościami. Ostatecznie zespół Facebooka rozwiązał problem, blokując aplikacjom wysyłanie niechcianych wiadomości do kanałów informacyjnych użytkowników. Kolejnym powszechnym problemem przed zmianą modelu biznesowego Zyngi, był problem oszustw reklamowych(scam ads). Zynga w pierwotnym modelu biznesowym czerpała zyski od firm, gdy uczestnik gry, aby zdobyć dodatkowe punkty w grze rejestrował się do usług wideo-wypożyczalni, czy też nieświadomie subskrybował drogą i niechcianą usługę SMS. Innym zarzutami w stosunku do gier oferowanych przez Zyngę była kwestia ich niskiej jakości, uderzających podobieństw do produktów konkurencji oraz złego traktowania pracowników. Na podstawie danych zebranych od użytkowników serwis Glassdor, badającym opinie o CEO z branży IT, którzy w jakiś sposób zasłużyli sobie na nienawiść pracowników, Mark Pincus zyskał jedynie 50% akceptacji ze strony swoich pracowników.

Podsumowanie

Można zaobserwować, że większość gier społecznościowych charakteryzują następujące cechy:

- Asynchroniczna rozgrywka pozwalająca na kontynuowanie gry, bez wymagania, aby gracz był cały czas zalogowany.

- Społeczność: Jedną z najbardziej wyróżniających cech gier społecznościowych jest możliwość wykorzystania sieci społecznościowej gracza. Zadania lub cele w grze mogą być wykonane tylko jeśli gracz „podzieli się nimi” (share) ze swoimi przyjaciółmi na portalu społecznościowym lub zaprosi ich do gry jako „sąsiadów” lub „sojuszników”.

- Brak warunków zwycięstwa: Jako iż większość twórców gier liczy na to, że użytkownicy będą grali w ich gry często, zwykle nie ma grach społecznych jawnie określonych warunków zwycięstwa. Oznacza to, że gra taka nigdy się nie zakończy i nie będzie jasno zdefiniowanego zwycięzcy. Zamiast tego, większość graczy ma przed sobą postawione „zadania” i „misje” w celu stworzenia rywalizacji pomiędzy użytkownikami.

- Wirtualna waluta: Gry społecznościowe wykorzystują wirtualną walutę, którą gracze zwykle muszą kupić za prawdziwe pieniądze. Z użyciem waluty w grze użytkownicy kupują dodatkowe ulepszenia, które inaczej wymagałyby znacznie dłuższej rozgrywki, aby zdobyć osiągnięcia w grze. W wielu przypadkach, niektóre ulepszenia można otrzymać jedynie płacąc za nie wirtualną walutą.

W procesie wypuszczania gier, Zynga wpadła na wyjątkowe pomysły, które później opisała jako swoją filozofię. Zynga uważała, że gry powinny dostępne dla każdego, wszędzie i o każdym czasie. Gry powinny być społeczne, bezpłatne, „sterowane danymi”(data driven) oraz sprawiać przyjemność. To były wzniosłe cele, ale nikt inny w branży nie próbował ich wdrożyć. O dominacji Zyngi świadczy ranking serwisu AppData(z grudnia 2011) przedstawiający TOP 10 gier na Facebooku. W pierwszej dziesiątce jest aż sześć aplikacji Zyngi: CityVille, CastleVille, FarmVille, Texas HoldEm Poker, Words With Friends oraz Empires & Allies. Pierwsze miejsce w zestawieniu zajmuje CityVille z 10,6 milionami aktywnych użytkowników dziennie.

Analitycy przewidują, że rynek gier społecznościowych przyniesie ponad 6 miliardów dolarów przychodu w 2013 roku.

Źródła:

http://venturebeat.com/2011/12/12/zynga-history/

http://en.wikipedia.org/wiki/Zynga

http://en.wikipedia.org/wiki/Social_network_game

Autor: Zbigniew Grudziński (84801)

Linked Data

Potrzeba jest matką wynalazku. To powiedzenie sprawdza się w przypadku każdej dziedziny, każdego problemu, o każdym czasie. Ponad 20 lat temu pewien fizyk poczuł frustrację pracując jako inżynier oprogramowania. Najrozmaitsze formaty danych, wszelkiego rodzaju systemy dokumentacji, cała ta różnorodność powodowała, że poczuł potrzebę złożenia czegoś z fragmentów różnych źródeł. Każde zadanie jakiego się podjął powodowało, że musiał korzystać z innego komputera, programu, formatu danych. Fizyk wyobraził je sobie jako część wielkiego systemu dokumentacji w chmurach. Tym fizykiem był Tim Berners Lee, a z jego pomysłu, nazwanego WorldWideWeb, czerpiemy dziś wszyscy.

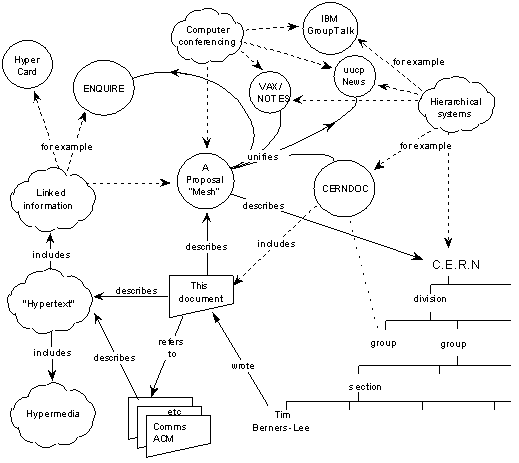

Można pokusić się o stwierdzenie, że tak naprawdę idea Sieci Semantycznej poprzedza World Wide Web. Być może dokładniejszym stwierdzeniem byłoby, że to Sieć Semantyczna jest oryginalną wizją Pajęczyny. Do takich wniosków można dojść analizując diagram Tima Bernersa Lee stworzony w roku 1989, pokazujący propozycję WWW.

Widać na nim zasoby połączone relacjami, które z kolei też również coś oznaczają – dokument coś opisuje, odnosi się do czegoś, coś zawiera. Z perspektywy czasu wiemy, że Sieć nie podążyła w kierunku, jaki wyobraził sobie Berners Lee.

Przez kolejne lata ludzie umieszczali w Internecie dokumenty oraz dane. Dziś z pewnością możemy powiedzieć, że zostały zgromadzone ich ogromne ilości. Proces ten nabrał szczególnie szybkiego tempa po rozpoczęciu projektu Wiki, „rewolucji Web 2.0” oraz rozwoju serwisów społecznościowych. Dziś dane wyobrażamy sobie jako nudne, głęboko zakopane skrzynki, które jednak można eksplorować, wydobywać ciekawe informacje, łączyć je oraz prezentować w interesujący sposób. Należy jednak podkreślić, że konieczne w tym procesie jest istnienie ogromnej ilości danych.

Warto zauważyć, że pobierając dane z Internetu otrzymujemy je w pewnej ustandaryzowanej postaci. Organizacja W3C (World Wide Web Consortium) czuwa nad ustanawianiem standardów pisania i przesyłu stron WWW. Niestety w praktyce okazało się, że wiele ustanowionych przez nią standardów jest niewygodnych oraz czasochłonnych w implementacji. Okazało się jednak, że prywatne i komercyjne inicjatywy stworzyły wiele API publikowanych przez rosnącą liczbę usług sieciowych, czyli metod do komunikacji jednego komputera/usługi sieciowej z inną.

Jest jeszcze jedna rzecz, która staje się oczywista, gdy się o niej powie, choć niekoniecznie od razu widoczna. Dane są połączone. Szukając informacji o jakiejś osobie możemy się dowiedzieć, że mieszka w Warszawie. Następnie przejdziemy do opisu Warszawy, skąd dowiemy się, że jest stolicą Polski. Polska jest krajem leżącym w Europie Środkowo-Wschodniej itd., itd. Dane to relacje pozwalające poruszać się między nimi.

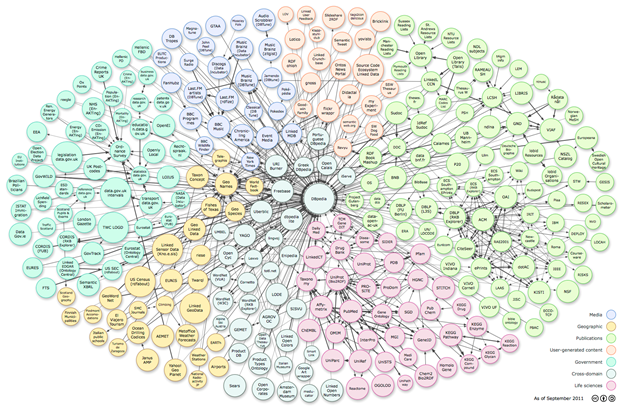

Chris Bizer z Freie Universitat w Berlinie stworzył DBpedię, prezentującą powiązane dane z Wikipedii. Projekt ten pozwala na wydawanie zapytań do Wikipedii oraz łączenie danych znajdujących się w sieci WWW z danymi Wikipedii. Poniższy diagram przedstawia powiązanie DBpedii z innymi źródłami danych, jakie ona wykorzystuje.

Niestety w praktyce dane w Internecie w bardzo wielu

przypadkach nie są połączone z wielu różnych powodów. Istnieją dane naukowe, meteorologiczne, osobiste, rządowe, informacje o wydarzeniach itd. – wszystkie one w większości przypadkach są od siebie oderwane. Masa danych jest uwięziona, będąc w posiadaniu jednej organizacji, przedsiębiorstwa czy instytucji. Ich połączenie pozwoliłoby na zadawanie nowych pytań i otrzymywanie na nie odpowiedzi. W przypadku Sieci, jaką znamy obecnie jest to niemożliwe – nie uzyskamy odpowiedzi na pytanie, dopóki ktoś go nie postawi.

przypadkach nie są połączone z wielu różnych powodów. Istnieją dane naukowe, meteorologiczne, osobiste, rządowe, informacje o wydarzeniach itd. – wszystkie one w większości przypadkach są od siebie oderwane. Masa danych jest uwięziona, będąc w posiadaniu jednej organizacji, przedsiębiorstwa czy instytucji. Ich połączenie pozwoliłoby na zadawanie nowych pytań i otrzymywanie na nie odpowiedzi. W przypadku Sieci, jaką znamy obecnie jest to niemożliwe – nie uzyskamy odpowiedzi na pytanie, dopóki ktoś go nie postawi.

W każdym serwisie społecznościowym istnieją powiązane dane. Oglądamy profil pewnej osoby i oznaczamy ją jako swojego znajomego. Tworzymy nową relację. Przeglądamy album zdjęciowy i oznaczamy znajdujące się na niej osoby. Jednak przechodząc do innego portalu, np. o podróżach, pojawiają się mury – niemożliwe jest zarekomendowanie wybranej przez nas wycieczki wszystkim osobom z poprzedniego serwisu.

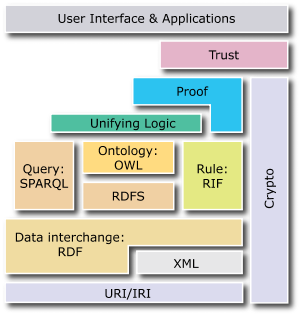

Okazuje się jednak, że te trzy reguły – duża ilość danych, standardowy format ich przedstawiania oraz ich powiązanie – wystarczą do stworzenia pełnowartościowej Sieci Semantycznej. Od pewnego czasu daje się zauważyć zwiększoną aktywność konsorcjum W3C na rzecz Sieci Semantycznej. Przeznaczone zostały na to znaczne środki z Unii Europejskiej i innych źródeł. Rozpoczęto liczne warsztaty, wydarzenia oraz projekty ją promujące. Wynikiem tych wysiłków są liczne specyfikacje oraz wytyczne, które miały stać się podstawą technologii Sieci Semantycznej. Podstawowe elementy zostały przedstawione na poniższym diagramie.

Oryginalnie Tim Berners-Lee przedstawił ideę Sieci Semantycznej jako Sieci, w której komputery są w stanie analizować znajdujące się w niej dane. Należy w tym miejscu odróżnić składnię od semantyki. To pierwsze określa sposób, w jaki coś mówimy, podczas gdy to drugie odnosi się do znaczenia. Jeśli w zdaniu „I love technology” słowo „love” zamienimy na symbol serca, zmieni się składnia zdania, ale semantyka pozostanie taka sama. Komputery wykorzystują pewną składnię (HTML), dzięki czemu bez problemu możemy pobrać z sieci wybrany obrazek i zostanie on poprawnie wyświetlony na monitorze. Nie rozumieją jednak znaczenia tego, co przetwarzają. Gdyby komputery rozumiały wyświetlaną treść, mogłyby nauczyć się, jakimi tematami jesteśmy zainteresowani. Mając z kolei taką wiedzę, mogłyby aktywnie pomagać nam wyszukiwać informacje, a nie tylko biernie przedstawiać to, czego zażądamy.

Sieć Semantyczna działa w obrębie rzeczy, a nie dokumentów. Tymi rzeczami może być wszystko, co jesteśmy w stanie sobie wyobrazić – wydarzenia, ludzie, przedmioty, miejsca. Jeśli dodatkowo będą one ze sobą połączone, będziemy znali powiązania. Tim Bernes-Lee wyobrażał sobie, że handel, biurokracja oraz nasze codzienne życie będą obsługiwane przez komputery rozmawiające z komputerami. Jeśli komputer zrozumie czym jest dane miejsce, wydarzenie oraz osoba, może pomóc w interakcjach pomiędzy nimi. Jeśli impreza urodzinowa została oznaczona w pewnym miejscu i czasie, możesz powiedzieć komputerowi, żeby zapisał informację o wydarzeniu w kalendarzu oraz pomógł w zorganizowaniu dojazdu.

Teraźniejszość jednak jest inna. Po wielu latach oczekiwań Sieć Semantyczna ciągle czeka na lepsze czasy. Wyszukiwarki internetowe starają się uporządkować panujący w Internecie chaos i tak naprawdę są z tego chaosu bardzo zadowolone. Jak jednak zostało to opisane na jednym z poprzednich wpisów na tym blogu, bardzo często nie dają zadowalającej odpowiedzi na zadawane im pytania. Z technologicznego punktu widzenia Internet okazał się wielkim sukcesem, pozwalającym przeglądarce pobrać dane z serwera znajdującego się na drugim końcu świata. Ponadto znajdują się w niej ogromne ilości zasobów, danych, informacji. Kolejnym krokiem jest stworzenie systemów, które będą w stanie wnioskować na ich podstawie, rozwiązywać problemy, odpowiadać na skomplikowane pytania. Jaka będzie przyszłość Sieci? Niestety na to pytanie nie jest łatwo odpowiedzieć. Wiele zależy od ekonomii, polityki, kultury, technologii. Niektórzy uważają, że Sieć Semantyczna nigdy nie powstanie. Miejmy jednak nadzieję, że nie jest to tak nieprawdopodobna wizja.

Literatura:

http://www.w3.org/DesignIssues/LinkedData

http://pl.wikipedia.org/wiki/Tim_Berners-Lee

http://en.wikipedia.org/wiki/History_of_the_World_Wide_Web

http://en.wikipedia.org/wiki/Linked_data

84811

idi?naps

Portal społecznościowy jako źródło dowodów w sprawie.

Niejednokrotnie słyszymy o przypadkach w których treści zawarte na portalach społecznościowych są traktowane jako dowód w sprawie. To prawda. Coraz częściej zdjęcia i posty są wykorzystywane w celu udowodnienia zdrady, kradzieży czy nawet zabójstwa. Mogą być dowodem pośrednim lub bezpośrednim. Przykładem dowodu bezpośredniego jest zdjęcie na którym widać zdradę żonatego mężczyzny. Przykładem dowodu bezpośredniego jest podparcie swojego alibi o obecności w domu w danym dniu udokumentowanymi postami na Facebooku.

Dowód na dokonanie wpisu.

Ważnym aspektem przy dokumentowaniu dowodu jest nr IP. W przypadkach gdy adres IP jest na stałe lub na dłuższy okres czasu przypisany do konkretnego urządzenia, które przypisane jest z kolei konkretnemu użytkownikowi, należy uznać, że stanowi on daną osobową. W praktyce możemy się spotkać jednak z sytuacjami, gdy jednoznaczne przypisanie adresu IP do konkretnej, zidentyfikowanej osoby nie jest praktycznie możliwe. Sytuacja taka może wystąpić np. w kawiarenkach internetowych, gdzie komputery udostępniane są klientom bez odnotowywania ich danych identyfikacyjnych. Są to jednak sytuacje wyjątkowe. W wielu przypadkach, nawet przy korzystaniu z komputera w kawiarence internetowej, wykorzystując dane zarejestrowane przez system nadzoru wizyjnego w zestawieniu z innymi danymi (np. dotyczących płatności przy użyciu karty kredytowej), możliwe jest zidentyfikowanie osoby korzystającej w danym czasie z danego komputera.

Szokująca statystyka.

Według badania przeprowadzonego przez Amerykańską Akademię Prawników Rodzinnych Facebook jest uzasadnieniem w 1 na 5 rozwodów w USA. Szokująca liczba? Podobna sytuacja ma miejsce w Polsce. Portale społecznościowe umożliwiają w prostu sposób znalezienie partnera z przeszłości bądź flirt z koleżanką z pracy. Jest to po prostu kolejne ułatwienie dla osób które nieuczciwie zachowują się wobec swojego partnera. Często jednak obraca się to na ich niekorzyść. Czasem wystarczy do tego zdjęcie z imprezy integracyjnej lub służbowego wyjazdu. Nie należy jednak obwiniać portali społecznościowych. Prawdziwa przyczyna rozwodów tkwi w nieudanym związku.

Według badania przeprowadzonego przez Amerykańską Akademię Prawników Rodzinnych Facebook jest uzasadnieniem w 1 na 5 rozwodów w USA. Szokująca liczba? Podobna sytuacja ma miejsce w Polsce. Portale społecznościowe umożliwiają w prostu sposób znalezienie partnera z przeszłości bądź flirt z koleżanką z pracy. Jest to po prostu kolejne ułatwienie dla osób które nieuczciwie zachowują się wobec swojego partnera. Często jednak obraca się to na ich niekorzyść. Czasem wystarczy do tego zdjęcie z imprezy integracyjnej lub służbowego wyjazdu. Nie należy jednak obwiniać portali społecznościowych. Prawdziwa przyczyna rozwodów tkwi w nieudanym związku.

Jak powiedział rzecznik Facebooka:

Nie powinno się winić Facebooka za niszczenie związków. – Równie dobrze można by obwiniać telefony komórkowe lub pocztę e-mail. Przebywanie na Facebooku nie zmusza do niczego.

Wykorzystywanie wpisów przez firmy prywatne

Jednym z dość kontrowersyjnych przypadków ostatnich lat jest wykorzystanie zdjęć wstawionych na portalu społecznościowym jako podstawy do utraty świadczenia. 29-letnia mieszkanka Quebecu straciła świadczenie finansowe wypłacane jej z powodu depresji. Firma ubezpieczeniowa wpadła na trop „radosnych zdjęć”, które kobieta opublikowała w Facebooku. Na podstawie zdjęć firma wstrzymała wpływ świadczeń na konto kobiety. Nathalie Blanchard skierowała już sprawę do sądu. Domaga się 275 tys. dol. odszkodowania. Adwokat Kanadyjki, Thomas Lavin, tłumaczy, że lekarz zalecił kobiecie krótkie wakacje dla oczyszczenia umysłu i jakieś zabawy integracyjne z przyjaciółmi. Przypadek Nathalie Blanchard nie jest jedynym tego typu przypadkiem, jednak jest bardzo znany i nagłośniony przez media.

Monitorowanie studentów

Ciekawa sytuacja zainstniała na Fisher College. Studenci na tym koledżu stwierdzili, że Facebook jest wspaniałym miejscem gdzie mogą się liczyć z wolnością słowa i wyrażać swoje opinie. Niestety nieco się przeliczyli. Pewien sierżant nieustannie nękał studentów. Student o imieniu Vachon razem ze studentem Walkerem w odwecie założył na FB „Students against (name of sergeant)” . Władze uczelni nie podzielały poczucia humoru studentów i wydalili osoby odpowiedzialne za utworzenie tej grupy na Facebooku. Wydalenie Walkera z Fishera nasuwało pytania o legalność administratorów college’u dyscyplinujących studentów na podstawie informacji zawartych na portalach społecznościowych. Walker stwierdził, że nawet nie wie, że administratorzy college’u mogą logować się na Facebooku. John Palfrey, wykładowca i dyrektor wykonawczy Berkman Centrum dla Internetu i Społeczeństwa w Harvardzie na wydziale prawa, stwierdził natomiast, że nie ma żadnego powodu sądzić, że administratorzy Fishcera w przypadku Walkiera i Vachona postąpili nielegalnie.

Ponadto Palfrey stwierdził:

You’re writing a public diary. The presumption is that anybody can see it. It’s not that hard to get into the Facebook, no matter who you are.

Skrajne przypadki

Inny kontrowersyjny przypadek miał miejsce w Palestynie. Walid Husayin, pod fałszywym nazwiskiem, założył konto na Facebooku. Następnie utworzył kilka grup dyskusyjnych krytykujących islam. Jedna z nich nawoływała do palenia marihuany podczas czytania Koranu. W odpowiedzi na nie powstały antygrupy, gdzie oburzeni muzułmanie nawoływali do zwalczania działalności „heretyka”. Kiedy jednak 26-latek ogłosił się Bogiem sprawa trafiła do służb specjalnych. Jedyną osobą która cokolwiek wiedziała na temat poglądów Walida była jego matka. Przerażona matka po znalezieniu tekstów syna na dysku komputera postanowiła odciąć mu dostęp do Internetu. Niepokorny Walid musiał odwiedzać kafejkę internetową spędzając w niej niejednokrotnie więcej niż 7 godzin. Karą jaka grozi Walidowi Husayinowi jest dożywocie bądź kara śmierci a postawionym mu zarzutem jest „obraza boskiej esencji”. Sprawa celowo nie jest nagłaśniania przez Palestyńskie media.

Śledzenie wpisów przez służby państwowe

Wydział policji w Nowym Yorku rozpoczął aktywne monitorowanie portali społecznościowych w poszukiwaniu zachowań przestępczych w takich serwisach jak Facebook, Świergotaniu, i MySpace, zgodnie z Nowym Jorkiem Daily News. Ogólnie monitorowanie portali społecznościowych możemy odnieść do 3 rodzajów monitorowania. Pierwszy rodzaj monitoringu polega na wykrywaniu postów o treści kontrowersyjnej, niezgodnej z prawem lub mogącej być podstawą do zagrożenia bezpieczeństwa państwa (działania terrorystyczne). Drugi rodzaj polega na wykrywaniu nielegalnych wydarzeń takich jak flash moby, amatorskie wyścigi czy nielegalne walki. Trzeci rodzaj polega na wyszukiwaniu powiązań między szczególnymi użytkownikami i głebszych analizach w celu znalezienia przestępcy itp. O ile NYPD wykorzystuje jedynie drugi rodzaj monitoringu, możemy mieć praktycznie pewność, że FBI, CIA itp. wykorzystują portale społecznościowe, często głęboko analizując relacje łączące użytkowników oraz ich wpisy.

Wydział policji w Nowym Yorku rozpoczął aktywne monitorowanie portali społecznościowych w poszukiwaniu zachowań przestępczych w takich serwisach jak Facebook, Świergotaniu, i MySpace, zgodnie z Nowym Jorkiem Daily News. Ogólnie monitorowanie portali społecznościowych możemy odnieść do 3 rodzajów monitorowania. Pierwszy rodzaj monitoringu polega na wykrywaniu postów o treści kontrowersyjnej, niezgodnej z prawem lub mogącej być podstawą do zagrożenia bezpieczeństwa państwa (działania terrorystyczne). Drugi rodzaj polega na wykrywaniu nielegalnych wydarzeń takich jak flash moby, amatorskie wyścigi czy nielegalne walki. Trzeci rodzaj polega na wyszukiwaniu powiązań między szczególnymi użytkownikami i głebszych analizach w celu znalezienia przestępcy itp. O ile NYPD wykorzystuje jedynie drugi rodzaj monitoringu, możemy mieć praktycznie pewność, że FBI, CIA itp. wykorzystują portale społecznościowe, często głęboko analizując relacje łączące użytkowników oraz ich wpisy.

Przykazania członka portali społecznościowych

Jako użytkownik portali społecznościowych powinniśmy pamiętać o pewnych zasadach, których bezpiecznie jest przestrzegać:

a) Trzeba założyć, że wszystko co publikujemy online jest dostępne publicznie i każdy może to znaleźć. Rzeczywiście, publikowanie informacji i zdobywanie czytelników jest celem bloga, albo innego serwisu internetowego. Jeśli chcesz utrzymywać coś w tajemnicy , trzymaj to off-line.

b) Nie powinno się mieć przekonania, że sieć społecznościowa jest czymś prywatnym. Nawet jeśli ograniczasz swoje posty do niewielkiej liczby wpisów na Facebooku (bądź innego portalu społecznościowego) widocznych przez niewielką liczbę osób, nigdy nie wiadomo kto przeczyta to co piszesz.

c) Jeśli jesteś prawnikiem, możesz użyć sieci społecznościowe do wygrania Twojej sprawy 😉

Podsumowując, portale społecznościowe mogą być groźnym narzędziem w rękach prawników. Nigdy nie możemy mieć pewności, że informacje które chcemy przekazać tylko danej grupie odbiorców nie dostaną się w niepowołane ręce. Pamiętajmy, korzystanie z portalu społecznościowego jest wygodne, ale pozostawia po sobie ślad i nie jest tak samo bezpieczne jak rozmowa „na żywo”

Źródła :

- http://www.polskatimes.pl/polecamy/360467,facebook-stal-sie-koronnym-dowodem-w-rozwodach,id,t.html

- http://technologie.gazeta.pl/internet/1,104530,8778562,Facebook_uzasadnieniem_w_1_na_5_rozwodow_w_USA.html

- http://wiadomosci.gazeta.pl/wiadomosci/1,114873,8655274,Palestynczyk_aresztowany_za_krytykowanie_Boga_na_Facebooku.html

- http://vbeta.pl/2009/11/23/prywatnosc-radosne-zdjecia-w-facebooku-dowodem-dla-firmy-ubezpieczeniowej

- http://techland.time.com/2011/08/11/nypd-to-scour-facebook-and-twitter-for-evidence-of-crimes/

- http://lawyerkm.com/2011/04/19/blogs-and-facebook-posts-as-evidence-in-lawsuits/

- http://www.mynewjerseydefenselawyer.com/text-messages-facebook-photos-and-tweets-as-criminal-evidence/

- http://www.giodo.gov.pl/319/id_art/2258/j/pl/

- http://en.wikipedia.org/wiki/Use_of_social_network_websites_in_investigations

- http://www.browndailyherald.com/2.12231/the-facebook-not-just-for-students-1.1679665#.TuABo4RVyWk

84907